「知ってるつもり」で終わらせない。EC向け「無線LANの危険」の整理

■「暗号化してても、無線LANが盗聴される!?」

楽しみにしていたGoogleホーム日本語版が無事オフィスに届き、さぁ色々実験できるなと思っていた矢先の2017年10月15日、ウキウキ気分を吹っ飛ばす、ひとつの不穏な予告ニュースが飛び込んできました。Wi-Fi暗号化では最も安全とされていた WPA2 に深刻な脆弱性が見つかった、その詳細を間もなくセキュリティカンファレンス「Black Hat Europa 2017」のサイトで、発見者の Mathy Vanhoef氏が公開する、と言うのです。

図1:Black Hat Europa 2017」のサイトでのMathy Vanhoef氏の投稿

その数時間後、本当にその手順などが公開されてしまい、テック系ニュースサイトは騒然となりました。

この手法は「Key Reinstallation Attack(KRACK)」と名付けられ手順がYoutubeでも同時に公開されました。その内容は、たとえ暗号化されたSSL対応サイト(https://から始まるURLのサイト)であっても、入力されたIDとパスワードなどを特定できてしまう、あるいは書き換えられる、というデモンストレーション動画です。世間では「WPA2なら無線LANは安心」とアップルのマニュアルサイトをはじめ、多くのメーカーが公表するなどしていたため、その堅牢性は広く浸透していて、これから企業やユーザの困惑は広がりそうだな、と感じました。

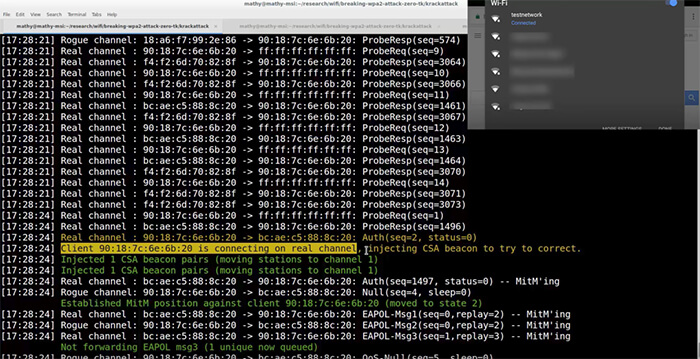

図:攻撃の開始から完了までを説明したデモンストレーション動画

https://youtu.be/Oh4WURZoR98 より

ただ、注意したいのは、「正しく」SSLが実装されているサイトであればこの攻撃による影響は受けないのですが、大手サイトやサービスでもSSLの誤った実装に気づかずサイトを運用し続けているケースがあります。たとえば、httpsであるべき箇所に、httpでもアクセスできてしまう、などです。こうなるとSSL-EVとかDVとか関係なくなります。さらに、別の攻撃方法を使えば、正しいSSLでも無効化は可能。こうした含みも込めてか、動画では気を利かせてSSL環境で情報を盗み見るデモンストレーションを行ってくれているんだな、とネットワーク技術に興味のある方なら理解できたと思うのですが、「すべてのSSLもVPNも全部無力化されてしまうらしい!」と十分な前提情報がない方々やニュースサイトが、勘違いして拡散してしまったために、初期の混乱は実態以上に大きくなったように思います。

■被害はこれから拡大する

いずれにせよ、この原稿が皆さんの目に届くころには、騒動からすでに1ヶ月以上立っていると思います。対応パッチもひととおり公開され、ネット上もこの話題はひと段落している頃でしょう。しかし、過去の事例からも被害が拡大するのはこれからです。

往々にして、こうしたセキュリティ脆弱性の被害は、情報公開から少し遅れて発生し始めます。原因はいくつかありますが、敏感な方ならすぐ対応される一方で、よくわからない・面倒臭い・騒がれてる割に被害報告を耳にしない、などの理由から対応を先延ばしにされる方もいらっしゃるでしょうし、イタズラ好きな中学生でも簡単に攻撃を実行できるツールが出回ることもありますし、複数の攻撃手法をミックスした新しい手法が公開されることもあり、被害の範囲が広まりがちです。最悪のシナリオは、被害にあっていること自体に気づかず、時間が経ってから大規模な事件として発覚するというものでしょう。

■後悔しないための正しい対応を

今回はそうした事故を未然に防ぐ為、特にお客様の個人情報や機密情報を守るべき立場のEC運営者に特化して、対応のポイントをできるだけ平易な言葉で整理してみました。

メーカーやベンダーが対応パッチを公開していない初期の頃に、こうした対策を細かく説明してしまうと、逆に攻撃者にヒントを与えたり悪用されかねないので公には記載しなかったのですが、この記事が公開される頃には主要なパッチも配布済みとなりそうなので、あらためて整理してみたいと思います。

■「何をしなければならないのか」をECの目線で整理

・まず最初にやることは?

この脆弱性で対策が必要なハードウェアを、大きく分けると2つ

1)PCやスマホなど、Wi-Fi通信を行っている端末

2)ルーターや無線LAN子機

このいずれか片方が、パッチやファームウェアで対応していればひとまず安心です。ちなみに有線LANやスマホの4GやLTEなどのデータ通信は影響を受けません。ただし、テザリング通信は影響を受ける可能性がありますのでメーカーなどに確認が必要です。また厳密には、1)の端末には、ゲーム機やIoT家電、それこそGoogleホームなども含まれます。まずは各メーカーのサイトを見て、対策に関する情報を確認してみましょう。多くの場合、WPA2 と言う文言を使用して説明しているはずです。

・どんな風に攻撃されるの?

遠くからは攻撃できません。Wi-Fiの脆弱性なので、攻撃者は無線LANがつながるエリアに長時間いる必要があります。遠隔からゾンビ化されたパソコンを使う場合もありますが、ハードルの高さで考えると攻撃者の報酬に見合わないと思います。例えば、攻撃者があなたのネットワークと同じSSIDを設定した偽ルータを立ち上げて、今回の脆弱性を利用します。これ以上は、この記事の公開意図と異なるので無用なヒントは控えますが、重要なことは、攻撃されるとログイン情報や接続情報、致命的なプライバシーや機密情報などを傍受、改ざん、乗っ取りが可能となる点です。

・重要な情報をやりとりしなければ大丈夫なのでは?

重要な情報をやりとりしないからとタカをくくってたら、知らずに危険なサイトへ誘導され、翌日のニュースのネタになってしまった、ともなり兼ねません。攻撃者は、せっかく労力をかけてターゲットとしたからには、巧妙な手段を使って、報酬として見合う致命的な情報を盗み取ろうとします。インターネットでお客様やパートナー企業とご商売をされている以上、ネットワークに十分な知識をお持ちで無ければ、念には念を、で、万全の注意が必要かと思います。

・すべての機種に対応する必要があるの?

現在わかっている範囲では、上記1)2)のいずれかの端末にパッチが適用されていれば問題は解決することになっています。元々この脆弱性は事前に主要な各ベンダーには告知されていたため、マイクロソフトや一部のベンダーは即日更新パッチを公開しました。しかし一方では、これから調査します、といった企業も多く見られ、執筆時点ではiOSなども次回の更新で対応する予定、など未対応の状態でしたから、できればすべての端末で対応されたものから順番に適用して行くのが万全かと思います。(2017年10月18日執筆段階)

・メールは暗号化してるから大丈夫?

次に、メール本文は暗号化されているのか、さらに、SMTPやPOPなどメールサーバへのログインID/パスワードも暗号化されているかどうか(POP/SMTP Over SSLが適用されているのかなど)を技術担当者に確認して、この攻撃の影響を受ける可能性を確認しておく必要があります。もし適切に暗号化されていない場合は、これを機に各方法を見直した方が良いと思います。

・ウェブサーバは大丈夫?

ホームページやシステムの制作担当者にも、サーバには安全な方法で接続しているかを確認が必要です。例えば「FTPで接続しています!」といった場合は要注意です。通常のFTPは平文で暗号化されてませんので、ログイン情報が盗み見られる可能性があります。有線LANなら影響は受けません。Wi−Fiでも、SFTPならこの攻撃を受けてもパスワードは漏洩しません。個人情報やECサイトへの影響を考えると、これ以外にもIP制限を設けるなど、今後の複合的攻撃を考慮して、これを機にセキュリティ要件を検討するのも良いかと思います。

正しいSSLの実装については、SSL-EVやDVも含め、ECなら最低限確認しておくべきでしょう。

・ファイルサーバは暗号化しているから大丈夫?

一番問題なのが、機密情報を持った社内ファイルサーバです。「SMB3.0」以上で接続されているか、パッチで対応できなければ無線接続は切っておくなど、これもシステム管理者に確認された方が良いと思います。

・Wi-Fiのパスワードの変更はしたほうが良いの?

今回「この攻撃自体はWiFiのパスワードを盗み見るものではないから、パスワードを変更することは無意味」といった記事を見かけることがありました。今回の攻撃に限っては正しい回答ですが、攻撃者は、成果を得るために色々な手法を試します。別の攻撃では、SSIDを非公開にしていても解読できたり、そこからパスワードを順番に総当たりで攻撃をかける方法もあります。地下のインターネットでは「パスワード辞書」という各国に対応したよく使われるパスワード一覧が出回っていたりします。パスワードの複雑化は無意味、といった記事を見かけることもありますが、こうした攻撃に対してはやはり13文字以上の記号を含めた解読されにくい文字列を使ったパスワードが、攻撃成功を遅らせ犯行を諦めさせられやすいことには違いありませんので、これを機に安全なパスワードに変更され、人目につかない場所か、LastPassなどのパスワード管理ツールでパスワードを安全に保管して置かれることをお勧めします。

・SSIDの変更や秘匿は有効?

この攻撃自体が、攻撃対象と同じSSIDを偽のルーターに偽装することから始まるため、SSIDを変更したり隠したりすれば安全、という書き込みを見かけましたが、無意味です。攻撃者はそれでもSSIDを調査できるスキルを持ち合わせているはずです。MACアドレスも同様です。

■規模が小さな組織こそ社内対応が重要。

今回の攻撃方法は、実は限定的で、難易度は他の方法に比べて高い攻撃手法です。それに見合った報酬が無い限りプロは手を出さないでしょう。しかし、これを簡単にするツールが公開される可能性は高いですし、今回の攻撃に対する報道を入り口に、自分の身の周りのネットワークの脆弱性を探ろうとするイタズラ的な攻撃者も多くなるでしょう。特に、社員を守るためにも、こうした行為が、犯罪や懲罰にあたることを社員にも周知させ、安易に実行させないこと、また外部からの攻撃にもシステム管理者などとタッグを組んで十分な対応を取っておくべきでしょう。

我々は大規模な組織じゃないから自分達は関係ない、と思われているなら、規模にかかわらず、本稿を参考に対策とリスクを社内で相談されてみることをお薦めしたいと思います。

株式会社ISSUN 代表取締役 宮松利博

営業時代に開発した顧客管理システムで営業業績を伸ばし1997年にシステムを売却。2000年、EC立上げ初年度で月商1億円に急成長するも数年後に上場失敗。新たなECを3年で年商20億円に成長させ、2006年株式上場、同年に保有株を売却し海外視察の後、2011年「小よく”巨”を制す」を掲げ株式会社ISSUNを立上げ、WEB/ECの運営・制作・コンサルティングで、業界No.1に成長するクライアントを多数抱える。