Appleよ・・・とうとうやり遂げてしまったか・・・

Appleよ・・・とうとうやり遂げてしまったか・・・と一部のWEB業界の方は頭を痛めているのではないでしょうか。少なくとも自分たちの周りはそうです。頭が痛い。

近年、WEBサイトのセキュリティを担保するための「SSL証明書」の有効期限がどんどん短くなってきており、かつては2年や5年などの長期間使用できたSSL証明書が現在では最長1年となっていましたが、今後さらに短縮されることが決まってしまいました。

SSL証明書とは

SSL証明書はWEBサーバとブラウザの間の暗号化された通信が安全であることを認証する役割のほか、WEBサイトのドメイン(URL)が本当に存在する企業のものであることを証明するという役割を果たすもので、認証局に発行を依頼するものでした。存在理由が変わりつつある転換期にあると言えます。

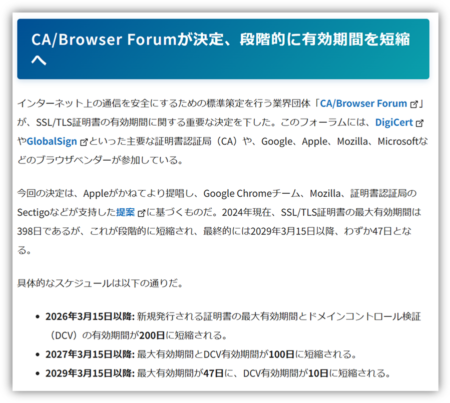

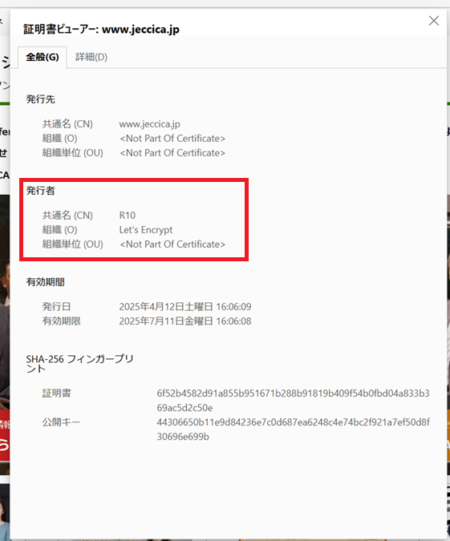

例:JECCICAのWEBページ

図1

JECCICAのWEBサーバの通信は安全な暗号であることを証されています(図1)

図2

JECCICAのSSL証明書もLet‘encrypt を利用されています(図2)

SSL証明書の取得や更新には、CSRの作成・認証局への申請・認証局からの存在確認対応・証明書のサーバインストールといった一連のとてもとても面倒な作業が発生します。しかしながら、自社のWEBサイトが第三者のなりすましでないことを証明してくれるなら仕方ない。お金も時間もかかるけど年に1回なら・・・と我慢して対応していた方も多いのではないでしょうか。この対応が今後、ほぼ毎月必要になってくるとなると、対応工数も費用もかなりの負担になってくるという方も多いのではないかと思われます。

なぜこのような決定になったのか、背景と課題について詳しく説明したいと思います。

1.SSL証明書の有効期限短縮化の歴史

SSL証明書は、第三者からは解読されないよう暗号で成り立っています。そのため解読成功者が出るたびに暗号レベルが複雑化し、有効期限も段階的に短くなってきました

●当初は最長5年(2012年以前には10年の証明書も)

⇒2015年に3年に短縮

⇒2018年に2年に短縮

⇒2020年に1年+1ヶ月(398日)に短縮 ※現在※

⇒(今後)2025年以降さらに短縮される予定

こういったルールを誰が決めているのかというと、主にCA/Browser フォーラム(GoogleやMozillaなどのブラウザ開発ベンダーと、DigiCertなどの認証局が参加する会議体)が議論して決められています。

特に、2020年のApple社による「Safariブラウザで399日以上の証明書を信頼しない」という発表が大きな転換点となり、大手ブラウザでは1年を超える証明書が利用できなくなりました。その後Apple社はこの会議の場で証明書の期限をもっと短くすると数回にわたり主張してきましたが、その他のベンダーが反対を示してきたため2025年まで否決されてきました。一般ユーザである私たちも「このまま否決され続けますように」と祈り続けていました。

2. 有効期限短縮の最新動向

しかしそんな祈りもむなしく、2025年4月 Appleが提案したTLS証明書の有効期間短縮案「SC-081v3」が正式に可決されてしまいました。これにより、現在398日の最大有効期間は今後段階的に短縮し、最終的には47日にまでなる予定となっています。

現在発表されている具体的なスケジュール予定は以下の通りです。

– 2026年3月15日より前の証明書:最大有効期間は398日のまま

– 2026年3月15日以降、2027年3月15日より前:最大200日

– 2027年3月15日以降、2028年3月15日より前:最大100日

– 2028年3月15日以降:最大47日

この提案はCA側の30団体中25団体が賛成し、Apple、Google、Microsoft、Mozillaも全会一致で賛成しました。残念、一般企業の望みは通じず。

3.有効期限短縮の理由

SSL証明書の更新は、WEB管理者からすると「うっかり対応を忘れるとWEBサイトとして閲覧できなくなる面倒で厄介な作業」であることは、Appleだって知っているはずです。Apple自体もSSL証明書が影響するサービスは多いでしょうし、有効期限の短縮は自分たちのリスクを高めることにもつながるはずですが、なぜ短縮することが重要と主張しているのか。それには大きく3つの理由があると言われています。

◇1つめ. セキュリティリスクの軽減

SSL証明書の有効期間が長いほど、以下のリスクが高まります:

・証明書が漏洩したり盗まれたりした場合、攻撃者が悪用できる期間が長くなる

・暗号技術の進化により古い暗号アルゴリズムが脆弱になるリスク

・問題のある証明書(署名の不備など)が長期間使用され続けるリスク

これらは有効期間を短くすることで、各リスクを最小化できます。

◇2つめ BygoneSSLの脆弱性対策

これは国内の有名サイトでも起きている攻撃手法の一つですが、BygoneSSLと呼ばれる「昔あったドメインのSSL」を悪用した攻撃により大きな被害を受けるケースが増えています。

例えば、“ドメイン[aa.com]は最初Aさんが保有しておりSSL証明書も取得したが、その後Aさんはドメインの所有権を手放し、別のBさんが取得した“という場合、Aさんはすでにドメイン[aa.com] 所有権は失っているもののSSL証明書は持ったままですので、その証明書の有効期限が切れるまで [aa.com] を悪用できる可能性が生じます。

これも証明書の有効期限を短くすることで、このリスクを軽減できます。

◇3つめ 暗号鍵のローテーション頻度向上

証明書の有効期間を短縮することは、攻撃者に暗号を解読につかえる時間制限を短縮することと同じことですので、この点でもセキュリティが向上します。

4.有効期限短縮化への対応

SSL証明書の有効期間がさらに短くなることで、多くのWEB管理者は憂鬱になるものと思われますが、特に多数のサーバを管理している組織にとっては、今までと同じ対応方法では手が回らなくなっていくため、その対応方法に関する課題が増えることが推測されます。

(1) 自動更新の必要性

短い有効期間(将来的に47日)では手動での更新が現実的でなくなり、証明書の自動更新・自動インストール機能が必要になると思われます※ACME(Automated Certificate Management Environment)プロトコルの活用等

(2) 証明書管理システムの構築

(1)の自動化を導入するにあたり、どんな証明書を利用しているか、それぞれの更新スケジュールについて管理システムを構築する必要があります。

(3) 監視体制の強化

(1)の自動化を導入したらしたで、つぎは、本当に正しくそのシステムが稼働しているか監視が必要になります。

●証明書の有効期限のモニタリング

●更新エラーの迅速な検出

また、失効したドメインや証明書の迅速な対応も必要になります。

サーバインフラに強い担当者がいる組織であれば、自動化や監視の仕組みも自社で構築できると思います。しかしながら日本では自社インフラを内製する会社は少ないため、下手したらこの機に乗じたSIerやMSPベンダーが、困っている企業に高額な見積を出してくることも考えられます。

SSL証明書の有効期限短縮化は、最新のセキュリティ脅威に対応するために必要な変更であることは確かです。有効期間が短いほど、証明書関連の脆弱性や攻撃リスクを軽減できます。しかし、これにより証明書管理の負担が増加するため、自動化ツールの活用など企業が取り組むべき課題が見えてきています。

しかしながらその一方、Let’s Encryptという無料SSL証明書サービスは抹消されることなく普及しています。これは、企業の実在証明ができないという課題があるはずなのですが、なぜか存在を許されています。

セキュリティを高めるために有効期限を短くするのであれば、企業の実存を確認できない証明書が存在するのは矛盾すると思われるのですが、これについては現在納得できる説明がないため、今後またルールが変わる可能性があるかもしれません。

そして一番憂慮すべきことは、今回のSSL証明書のルール変更は各企業にとって影響のあるニュースであるにもかかわらず、あまり報道されていないことと、今後もこっそり変更されていく可能性があるという点です。

WEB管理者は、こういったルール変更の情報を能動的に収集しないといけない時代ですので、みんなで最新情報を共有する場が欲しいですね。