平和な国ニッポンの面白い発見 パスワードルールがどうなっているか、この機会に見直してみてはいかがですか?

「2月は逃げる」と古人はよく言ったもので、年末年始でバタバタしているうちに2月が来て、そしてハッと気づけばもう3月、という方も多いのではないでしょうか。

しかしながら飛ぶように過ぎていく2月のあいだも、世界では戦争や犯罪が止まることもなく、インターネット上の攻撃も緩まることはなかったことをみると、攻撃者たちはとても勤勉で研究熱心な真面目な人たちなのだろうとしか思えません。

さて前回に続き、インターネット上の攻撃に関連する内容となりますが、情報漏洩などの大きな被害を起こすインシデントへの対策として、高級な機器やセキュリティソフトを導入せよと識者が推奨しているのをよく見ます。しかしふと立ち返ってみると、かかるインシデントの発端はそんな高度な技術によるものではなく、基本中の基本、「パスワード」が元であることが多いように思われます。初期登録パスワードのままであった、推測しやすい文字列であった、社内の他のシステムでも一律同じパスワードを利用していた、などなど基本的な管理の甘さをついて認証を突破されてしまう事例が多いのではないでしょうか。

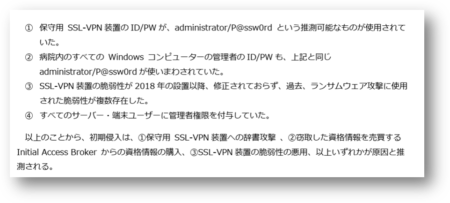

先日2月13日に岡山県精神科医療センターが公表した、サイバー攻撃(電子カルテなどの院内システムが身代金要求型コンピュータウイルスに感染し、全カルテが閲覧できなくなった2024年の事件)の調査報告書には、初期侵入経路として以下の可能性があると記載がありました。

ランサムウェア事案調査報告書(地方独立行政法人岡山県精神科医療センター)

インターネットセキュリティに携わった経験がある方であれば、なんという初歩的なミスであったのかと唖然とする記載だと思うのですが、現実的に、セキュリティ担当者を設置していない団体や企業、システム管理者に権限を持たせていない団体や企業では、かなりありふれたことのような気がします。

例えば、パスワードを変えなければならないとシステム管理者が気づいていても、「そのパスワードは多数の関係者が利用しているから、今さら変えるのは無理だよ」という偉い人の一声で、危ないパスワードをずっと使い続けている組織を見たことがありますし、皆さんの周りでも「変えなきゃな」と思いながら使い続けているパスワードにお心当たりはないでしょうか。

Google Chromeに記憶させているパスワードが漏洩した可能性がある際に出るポップアップこのポップアップが出ても、変更しないで利用し続けている例もあるのでは。

いままで発生した各企業のセキュリティインシデントについても、初期侵入経路が実は岡山県精神科医療センターの報告書と同じだったという事案は多いはずです。しかし大体の場合、恥ずかしいこととして公表されていないと思われます。この正直な調査報告書を隠さずに公表した岡山県精神科医療センターの勇気に、私は惜しみない拍手を送りたくなりました。

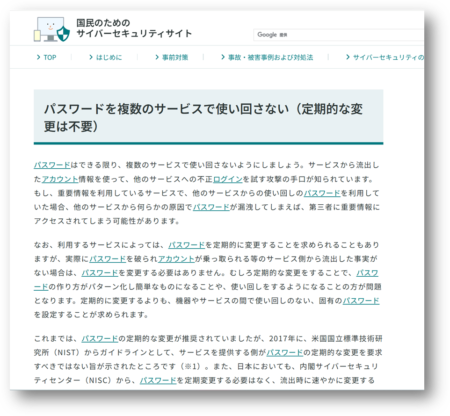

ところでこのパスワードについて、ここ数年で認識が変わっていることはご存じでしょうか。まだ一部のASPサービスなどでは、定期的にパスワードの変更を求められることがありますが、世界では米国国立標準技術研究所(NIST)を皮切りに「パスワードの定期的な変更は不要である。むしろ定期的な変更は危険である」という認識が広まり、日本でも内閣サイバーセキュリティセンター(NISC)からパスワードの変更頻度について、定期変更する必要はなく、流出時に速やかに変更すればよいという指南に変わってきています。

総務省(https://www.soumu.go.jp/main_sosiki/cybersecurity/kokumin/security/business/staff/06/)

ただし「安全なパスワードとは」については複数の説があるようで、各WEBサービスの会員登録を行う際の入力ルールも「文字列の長さのみを見ている(=長ければそれだけでよい)」「(文字列が短くても)多種の数字や記号が入り混じっていればよい」など、それぞれが信じている安全神話があるように見えます。一般的にパスワードに利用できる文字列が、アルファベットや数字が主であるため、複雑に組み合わせたつもりでも、高度な処理能力を持つコンピューターがあれば、すべての組み合わせを叩き出せてしまうといわれます(いわゆる総当たり攻撃)。

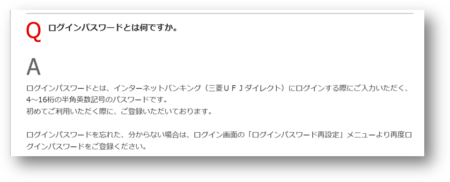

総務省のページでは「何文字以上が安全」という具体的な文字数の指南はありませんでしたが、今回これを書くにあたりふと気になり、いくつかの金融機関のルールを調べたところ、かなりばらつきがありました。

例1:4文字から16文字(4文字は最短でした)

三菱UFJ銀行(https://faq01.bk.mufg.jp/faq/show/39?site_domain=default)

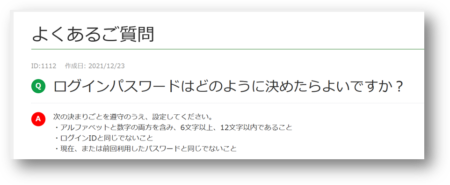

例2:6文字以上12文字以内(地方銀行に多いようです。基幹システムの仕様かも)

山口銀行(https://faqsearch.yamaguchibank.co.jp/faq_detail.html?id=1112&category=269&page=1)

例3:6文字から32文字(32文字まで入力できるものはかなり少なかったです)

みずほ銀行(https://www.faq.mizuhobank.co.jp/faq/show/250?site_domain=default)

例4:256桁まで入力可能な驚くべき最長の例

ゆうちょ銀行(https://faq.jp-bank.japanpost.jp/faq_detail.html?id=10565)

上記の例ではそれぞれのサービスの重要度に差異があるため、まったく同じ土俵で比較してはいけないかもしれませんが、顧客のデータ漏洩、とくに銀行という性質のなかでは金銭に直結した情報が漏洩するリスクもあるため注意が必要かと思います。

レガシーな基幹システムの仕様のため変更できないという例や、攻撃との区別のために文字数制限を設けざるを得ない例もあると思いますが、そういった場合はワンタイムパスワードと組み合わせるなど、他の手段を付加して保全に努めている様子が見られました。

しかし一方、旧式な入力ルールのままのもの見られ、平和な国ニッポンの面白い発見となりました。

全くの個人的な感想でいえば、パスワードのルールを厳しいルールに変更したというアナウンスがある銀行や、入力可能文字数が多い銀行はセキュリティ意識が高く好感が持てました。

ECに関連される皆さんも、管理者権限のパスワードや、利用者のパスワードルールがどうなっているか、この機会に見直してみてはいかがでしょうか。